F5アタック

>韓国人たちがF5アタックしたら、韓国のF5戦闘機が墜落した? >いきなり2機も落ちるような戦闘機が勝てるわけねーだろ・・・ 北朝鮮にも勝てねーよ・・・ >f5って何時の機体だよ いい加減、メンテナンス部品も揃わないんじゃないのか.

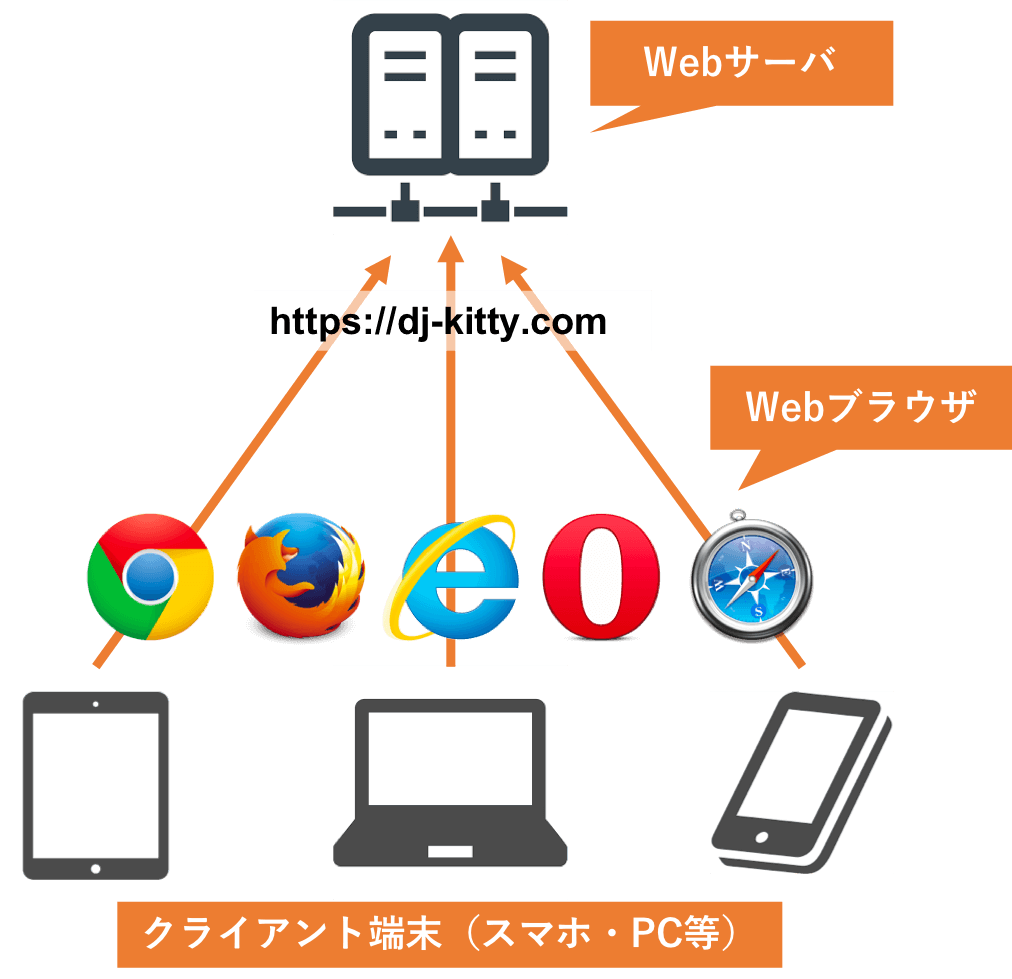

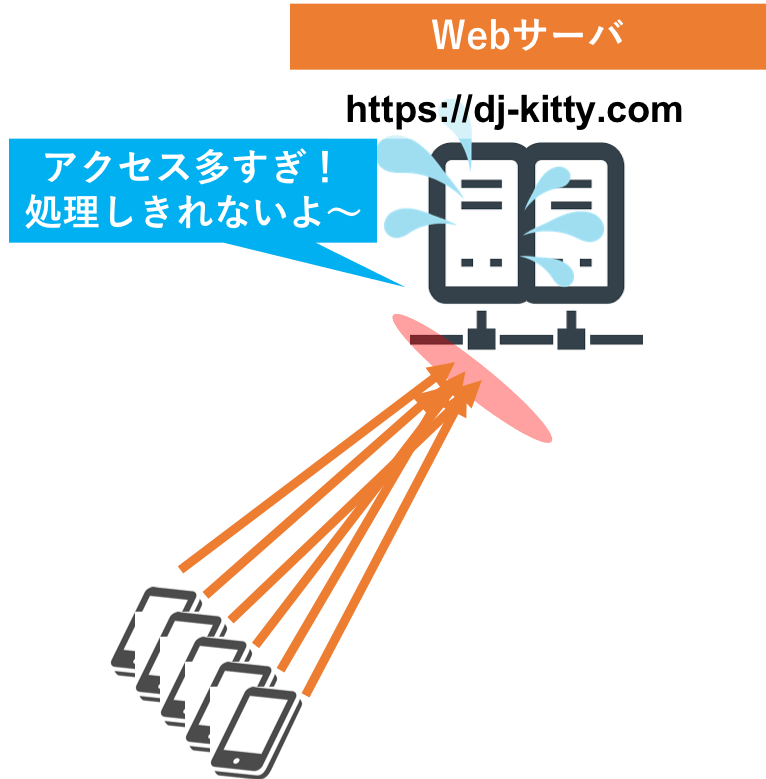

F5アタック. F5アタックと田代砲 特殊なツールがなくてもf5 キーを連打(通称「f5 アタック」)することでサーバに負荷をかけることが出来てしまう。(つまり意図的でなくてもリロードを繰り返すとdos攻撃に. F5アタック とは、Webブラウザに表示されたWebページを何度も繰り返し「再読み込み」( リロード )することで、Webサーバを過負荷状態に陥らせる攻撃。 キーボード の「F5」キーを押しっぱなしにするためこのように呼ばれる。. この動作は、キーボード上のF5ボタンでも行うことができます。 しかし、F5と同時にCtrlを押すと、再読み込み時の挙動が若干変化します。 F5だけの時 F5だけを押すと、パソコン内のキャッシュも利用されたうえで更新が行われます。.

mod_evasive 即アクセス禁止になるため、特定のエラーページ等への遷移ができない(かもしれない)。 目的からすれば充分だが、エンタープライズでは 意図せぬ連打(F5の上に本置きっぱなし状態とかも)した顧客に いきなり403を見せるというのは結構キツイ。 何より、apacheをpreforkで動かしている場合 子プロセス単位の個別でアクセス数がカウントされるため. F5アタックとは? 「F5アタック」とは、「F5攻撃」、「F5連続攻撃」などとも呼ばれる攻撃で、キーボードの「F5」キーを押してリロードするだけの簡単でアナログな攻撃手法です。 これは主にWindowsのパソコンの特性ですが、Internet ExplorerやGoogle Chromeなどインターネットブラウザでは、F5キーを押すことが、画面の更新「リロード」に割り当てられていることに. 「ASPNET F5キーで、Submit処理が実行されてしまいます」に関する質問と回答の一覧です。(1) InsiderNET - @IT.

悪用厳禁~ Garhi Group Blog 新DOS攻撃ツールの検証~超危険! 悪用厳禁~ 我々は読者の方々にDOS攻撃の恐ろしさを伝える為 @ AnonOpsJapanからもらったツールを使用し後世に残る実験を行った。 これはその一部始終を記録した絶対にやってはいけないDOS攻撃. F5アタック米国韓国経済、nbc、韓国からのアクセスを遮断 「日本は韓国の模範」放送に韓国人が謝罪を要求も無視 記事要約:ひたすら日本製品をぱくることしかできない韓国人が米国のNBCにそれを指摘された火病したようだ。 続きを読む f5アタック米国韓国経済、nbc、韓国からの. f5アタック米国nbc、韓国からのアクセスを遮断 「日本は韓国の模範」放送に韓国人が謝罪を要求も無視★2 1002コメント 334KB.

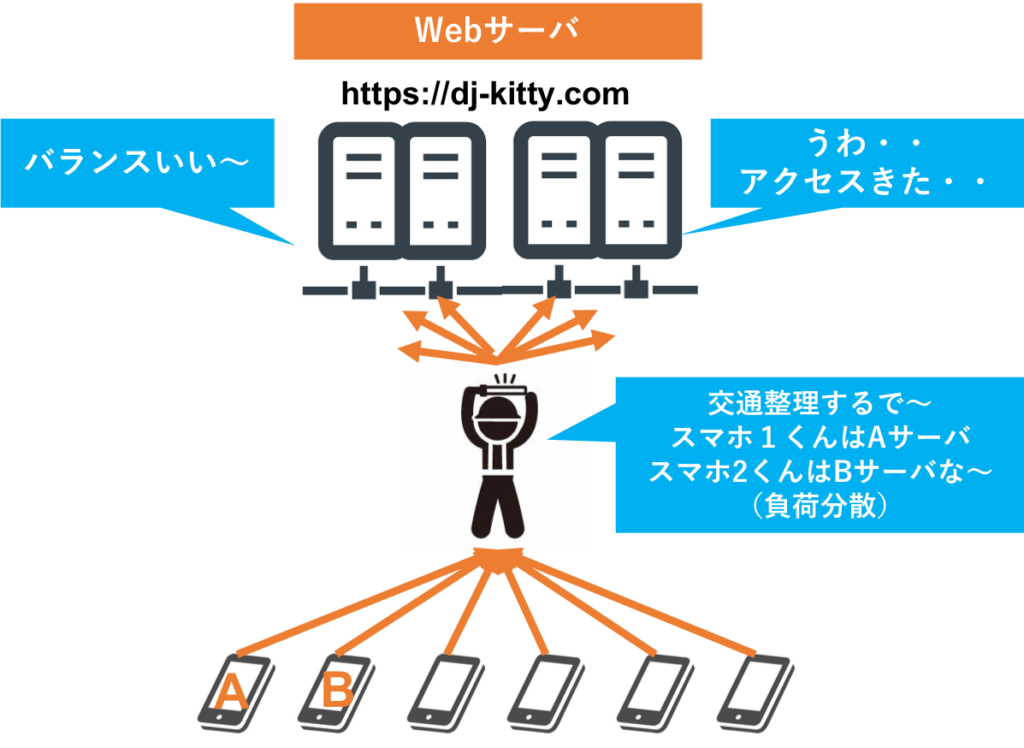

F5アタックでも、いいのですが、 反撃し続けると、 「リンクが無効です」 に変わったら、まず退会されてます。 しかし、 退会させてくれないから、悪質業者な訳で、その場合は、 「 」←メルマガ読者専用情報 に変わります。. 前提・実現したいことタイトルにf5アタックとしたのは今回想定しているのは いわゆるプログラムなどの攻撃ではなく通常の閲覧や サイト更新者の操作で問題が発生している可能性が高いためです。 AWSでサイトを表示させるところまではできたのですが f5キーを連打するとロードバラ. F5のddosソリューションは、いくつかの導入オプションで利用できるので、アーキテクチャを変更せずに、ddos攻撃を緩和できます。 f5ソリューションの導入のサポートが必要な方は以下をご覧ください。 f5へのお問い合わせ: クラウドベース:always on.

目次 1 誰でもできるDos攻撃 それがF5攻撃11 対策いろいろ111 今回はApacheモジュールのmod_evasiveのご紹介2 コンフィグテスト211 実際のサイトでの表示 目次1 誰でもできるDos攻撃 それがF5攻撃. 進化した攻撃ツールによるイミテーションアタックとは? F5 オンライン・ウェビナー 敵知らずして勝利なし! 進化した攻撃ツールによるイミテーションアタックとは? ※本ウェビナーは21年3月にLive 配信したものの録画です。 イミテーションアッタックとはツールなどを利用してあたかも”人”がアクセスしているかのように見せかけて自動化されて. F5攻撃 とは、 DoS攻撃 と 呼ばれる ネットワーク 上の 攻撃 手法 のうち、 Webブラウザ に 備わっている 画面 更新 の 機能 を 大勢 で 一斉に 実行 することで、 サーバー へ 大量 の リクエスト を 送り 、 システムダウン を 起こす 攻撃 手法 のことである。 Windows の アプリケーション の 多く は、 F5キー を押すことで、 画面 の 表示 を 最新 状態に 反映 させることが.

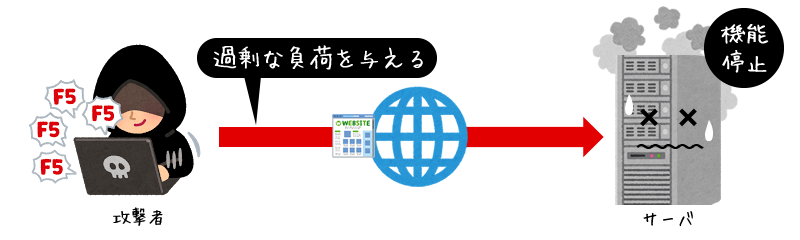

マウスのクリックだけでなくA~Z,0~9,半角スペースの計38種類の連打ができる ソフト紹介 マウスのクリックだけでなくA~Z,0~9,半角スペースの計38種類の連打ができます。 好きなタイミングで始められて、好きなタイミングで停止、再開ができます。 また、誤作動防止のスイッチもついているため、安全性も高まります使い方 前面・・・・・チェックする. F5アタックとは 本来の仕事ができないくらい忙しくしてやるぜ攻撃(DoS攻撃)のひとつ であり ホームページを何回も表示して負荷をかけてやろうぜ攻撃のこと です。. しかし、f5 アタックに耐えられないサーバーだと、f5 アタックによりサーバーの負荷が高まり機能が停止してしまいます。 キャンペーン マウスコンピューター.

デジタル大辞泉 f5アタックの用語解説 ⇒f5攻撃. F5アタック(F5攻撃 F5 Attack)とは、ネットワークへの攻撃を目的としたDoS攻撃(Denial of Service attack、ドス攻撃)の中の1つの手法です。 DoS攻撃とは、 サーバーマシン や通信機器などのネットワーク構成装置に対して、機器が提供するサービスを停止状態に. Webサーバが貧弱すぎて、単純なDoS攻撃(F5アタック)でもダメージを受けることがわかりましたので、mod_dosdetecterを使った、連続アクセス防止対策を入れてみました。 1 apxをインストール サブのhttpdはiusリポジトリから入れているので、apxが含まれるhttpddevelもiusからインストールします。.

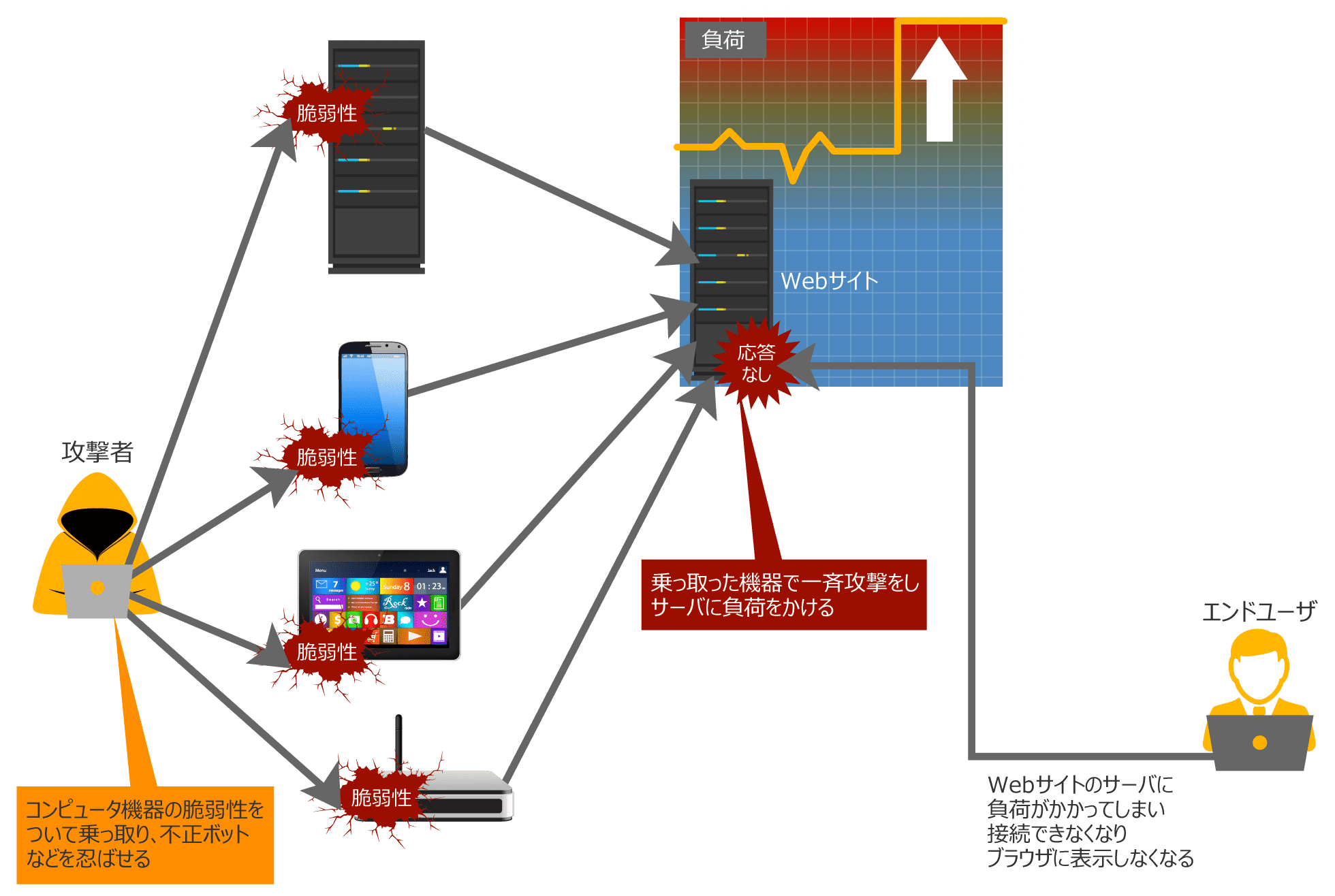

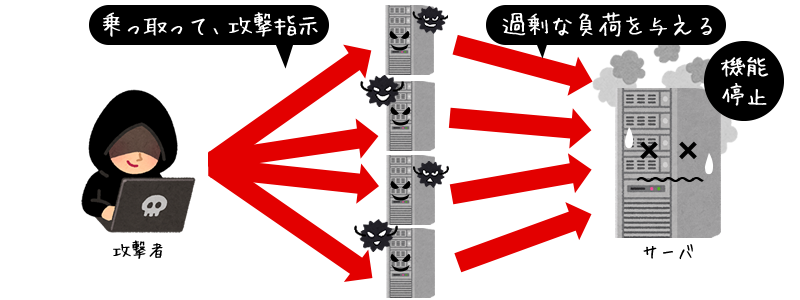

F5アタック が Webブラウザ からのGETメソッドによるhttpアクセスしか出来ないのに対し荒らしプログラムは様々なメソッドにおいてのアクセスを可能としている。 また前述した DDoS に準じ、 踏み台 となったサーバからの一斉攻撃を行うものもある。. F5 f5キー コンピュータのファンクションキーの一つ。 主要なウェブブラウザではリロード機能が割り当てられている。 f5アタック dos攻撃#ブラウザの再読み込みを参照。 f5 ニコン製一眼レフカメラ。 ニコンの銀塩一眼レフカメラ製品一覧#ニコンf5を参照。. DDoS攻撃分散DoS攻撃 / Distributed Denial of Service attackとは、インターネット上の多数の機器から特定のネットワークやコンピュータに一斉に接続要求を送信し、過剰な負荷をかけて機能不全に追い込む攻撃手法。.

Redis Sentinelを運用してみたお話 Gmoメディア エンジニアブログ

印刷可能 F5 アタック かわいいフリー素材集 いらすとや

News Insaneworks Llc

F5アタック のギャラリー

印刷可能 F5 アタック かわいいフリー素材集 いらすとや

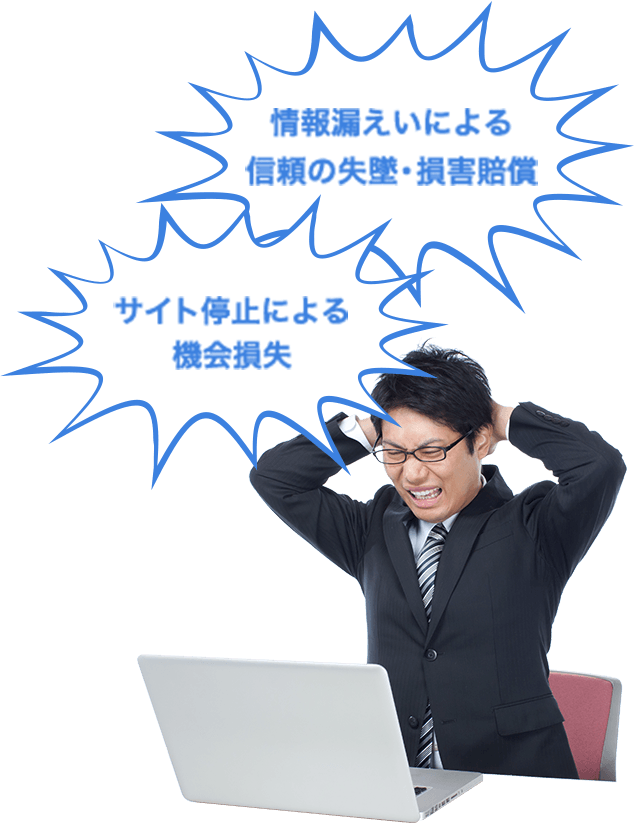

サイバー攻撃とは その種類 事例 対策を把握しよう サイバーセキュリティ Com

印刷可能 F5 アタック かわいいフリー素材集 いらすとや

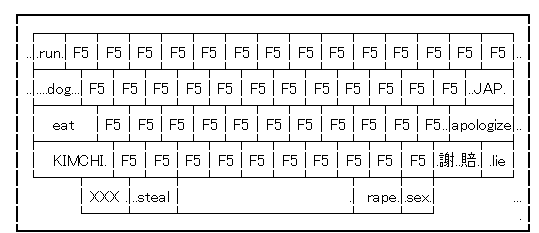

Popular Asciiart Asciiart

根性で不正ログインを頑張るブルートフォース攻撃 Ponsuke Tarou S Blog

1

Let S Learn Computer Security

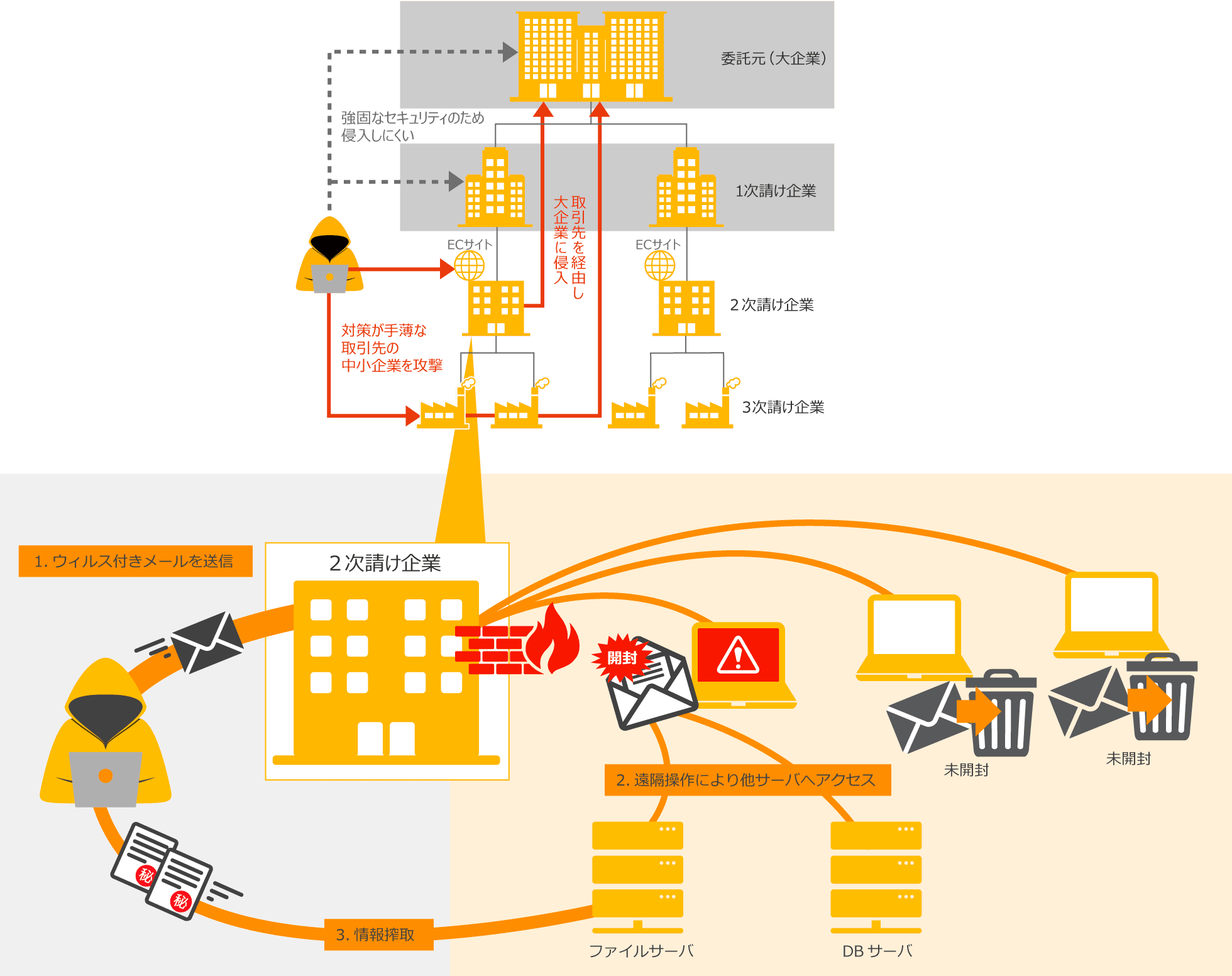

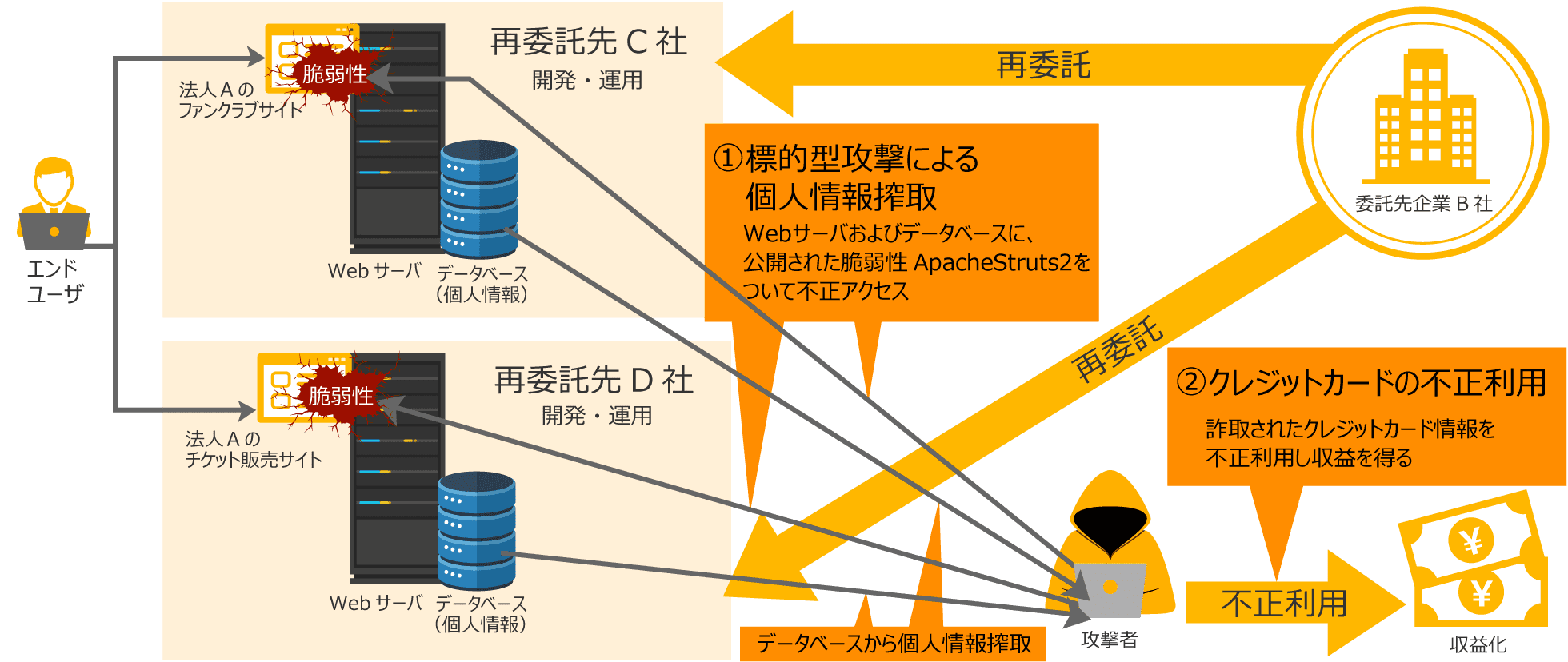

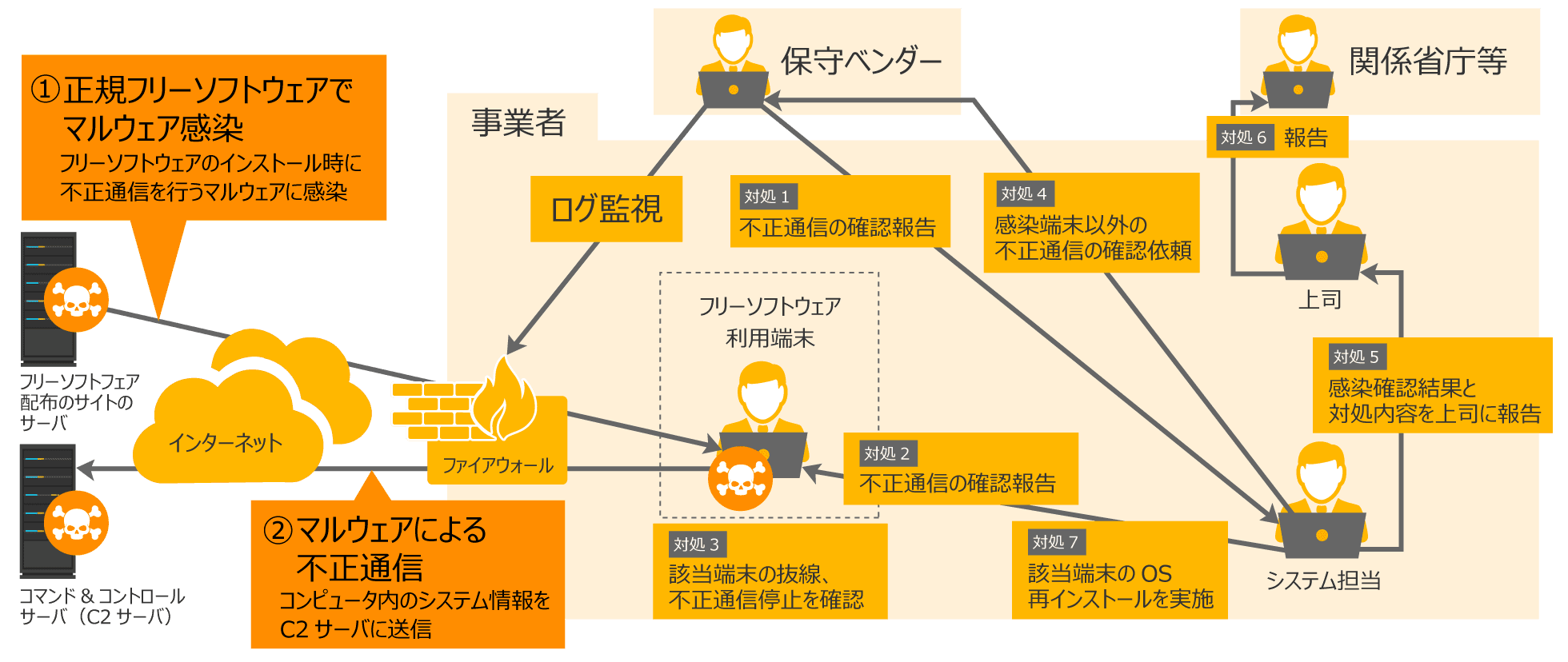

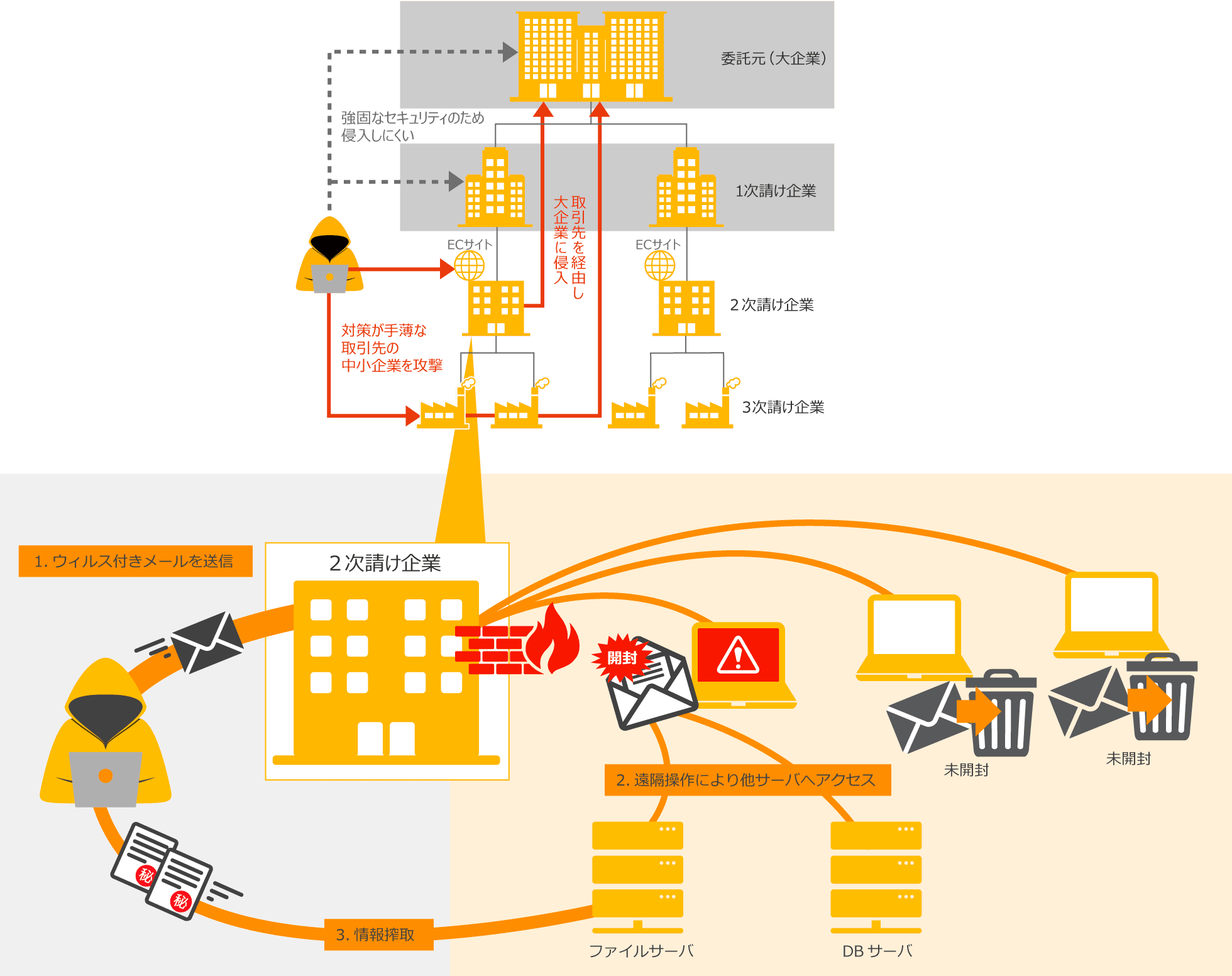

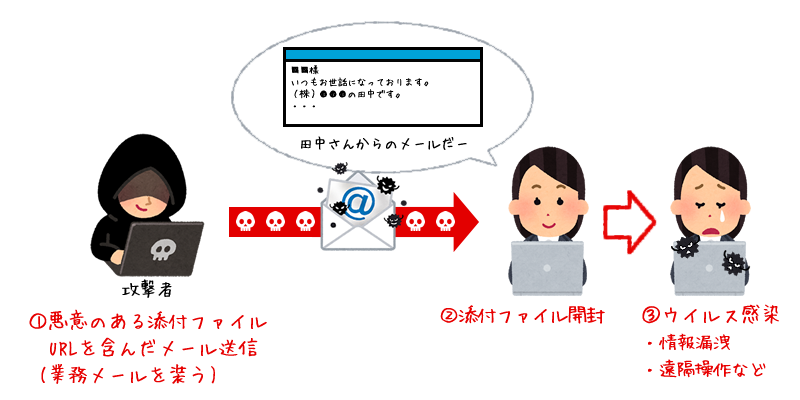

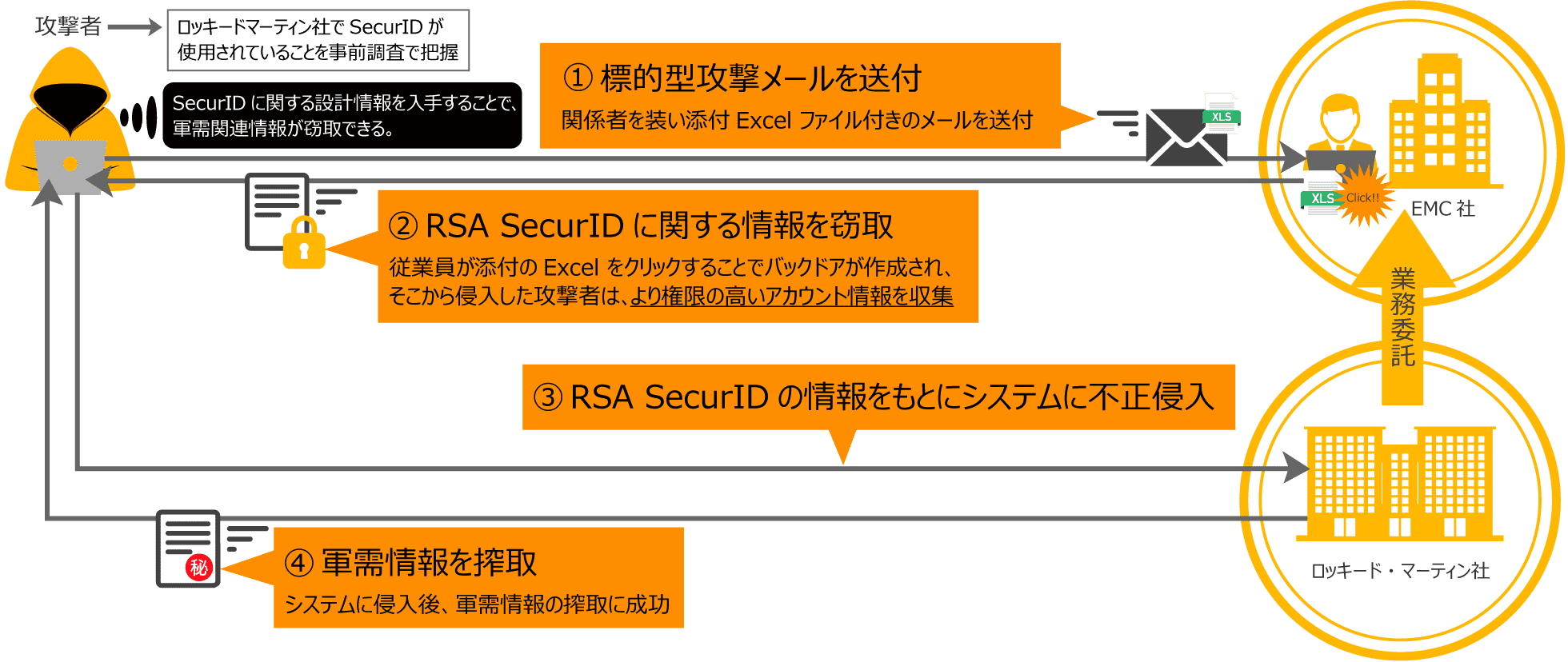

サプライチェーン攻撃のセキュリティ対策は どのような方法があるのか Itコラム アイティーエム株式会社

Java脆弱性対策 Dos攻撃 Javalife

サクサutm Ss3000 価格はお問合せ下さい

プロが教える サーバーの役割と間違いがないブログ用サーバの選び方

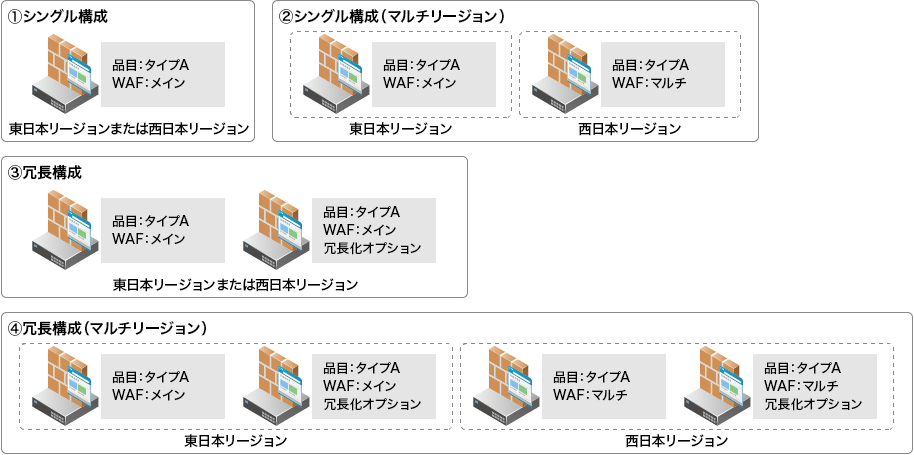

オンプレミス型waf F5 Big Ip Asm 概要 Scsk株式会社

Java脆弱性対策 Dos攻撃 Javalife

Popular Asciiart Asciiart

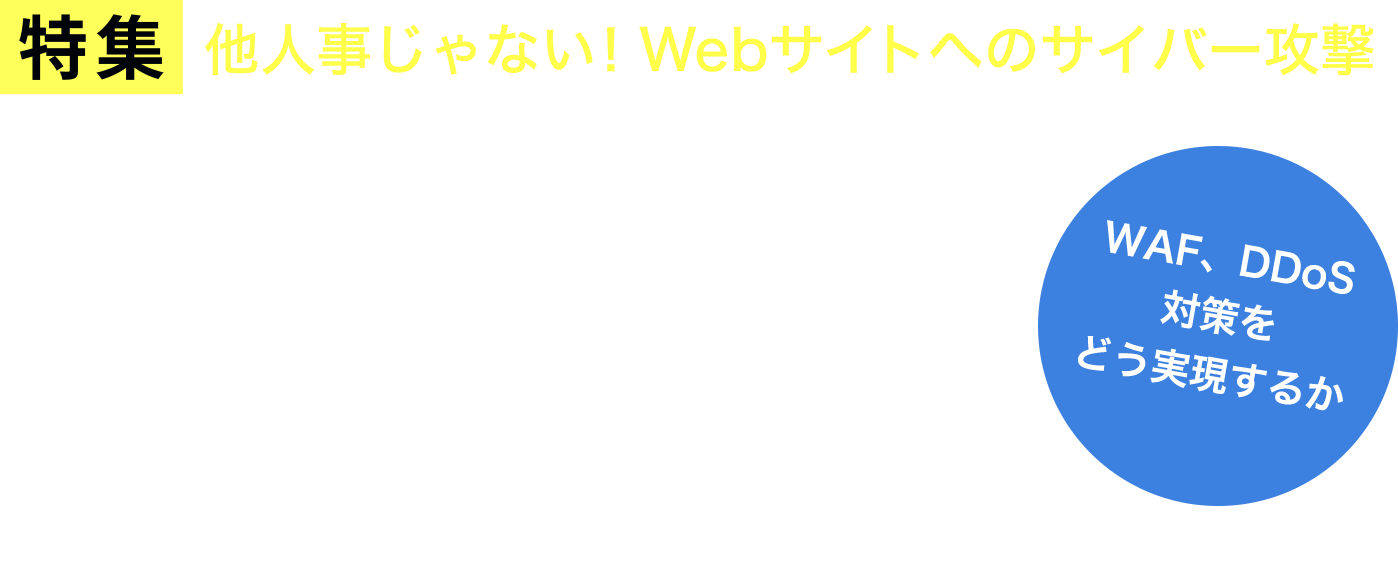

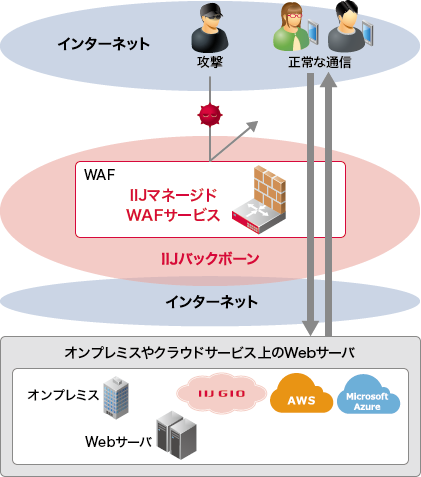

Waf Ddos攻撃にはどう対策する サイト運営に絶対必要なwebセキュリティサービスとは Iij

プロが教える サーバーの役割と間違いがないブログ用サーバの選び方

Popular Asciiart Asciiart

プロが教える サーバーの役割と間違いがないブログ用サーバの選び方

1

漫画で分かるwaf 貴社のwebセキュリティは大丈夫 F5ネットワークス

漫画で分かるwaf 貴社のwebセキュリティは大丈夫 F5ネットワークス

プロが教える サーバーの役割と間違いがないブログ用サーバの選び方

サプライチェーン攻撃のセキュリティ対策は どのような方法があるのか Itコラム アイティーエム株式会社

漫画で分かるwaf 貴社のwebセキュリティは大丈夫 F5ネットワークス

人気aa Asciiart Asciiart

Ibm Watson Api を活用したスマートオフィスソリューション Powered By Ibm Cloud ネットワールド

Ponsuke Tarou S Blog

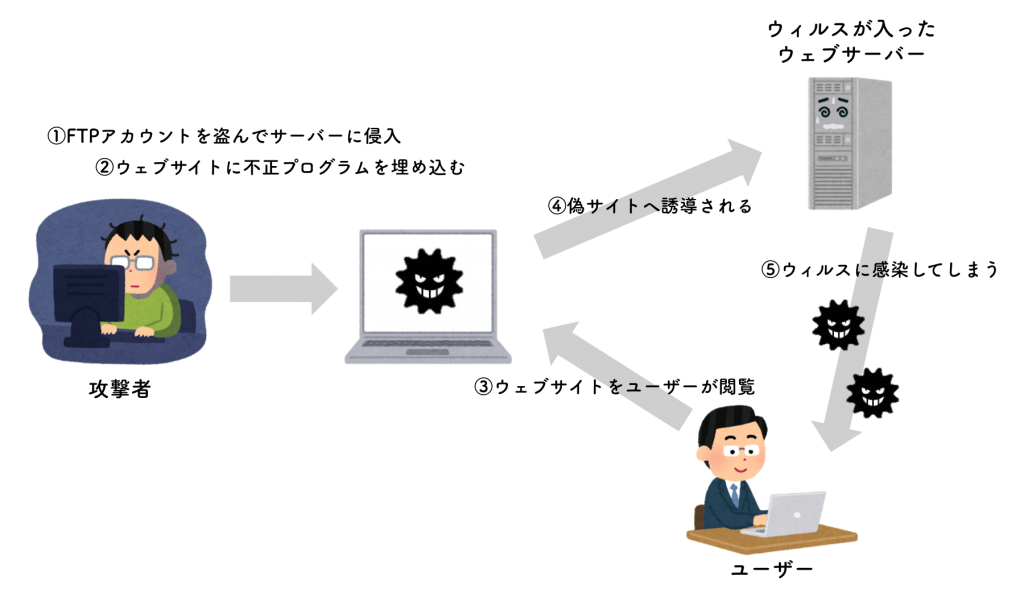

サーバーノーガード戦法 学ぼう セキュリティ

Ddos攻撃のためにすべき4つの対策方法 被害事例も合わせて解説 セキュマガ Lrm株式会社が発信する情報セキュリティの専門マガジン

サービスメニュー 料金 Iijマネージドwafサービス

Java脆弱性対策 Dos攻撃 Javalife

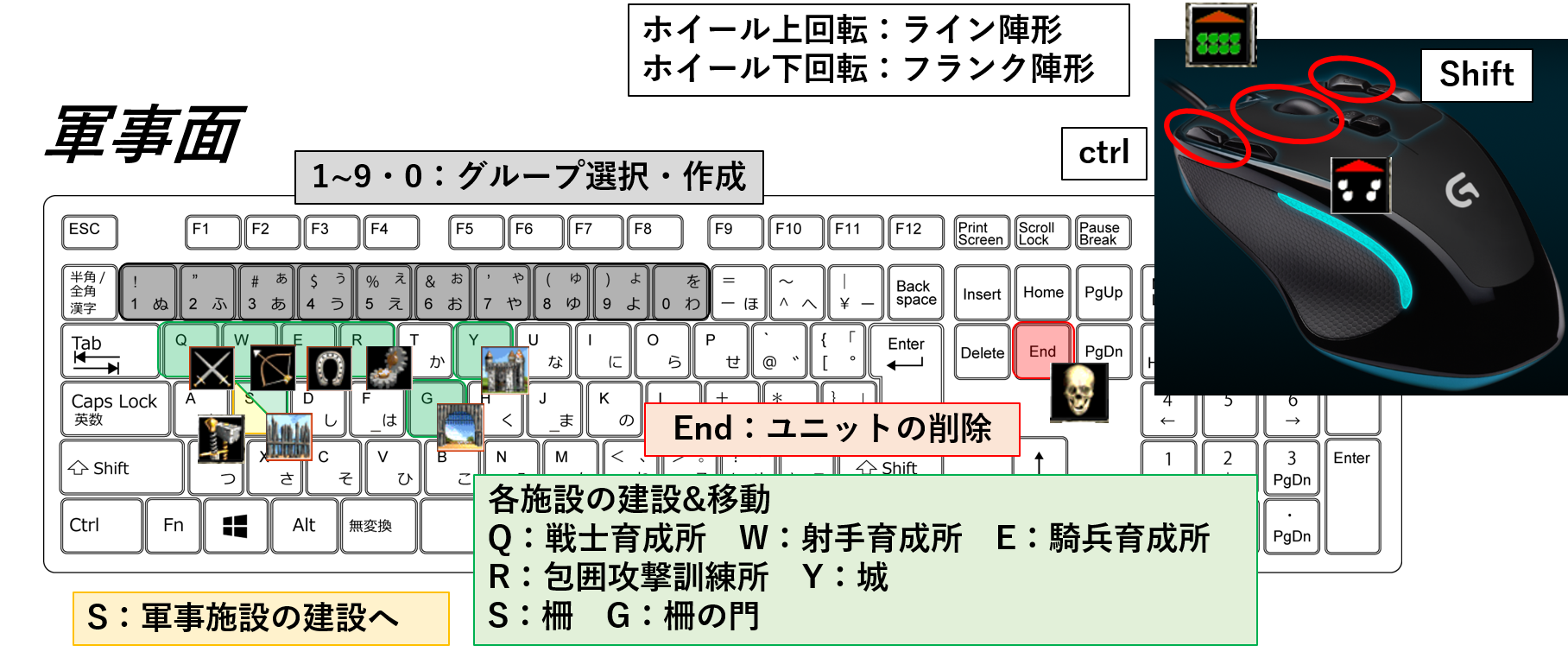

検非違使対策 刀剣乱舞レベリングガイド

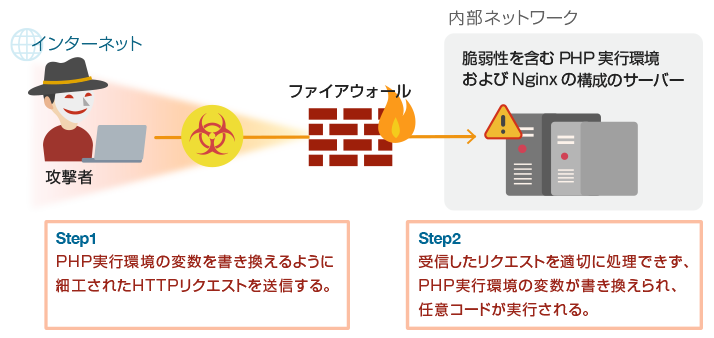

Php Fpmに含まれるリモートコード実行に関する脆弱性 Cve 19 についての検証レポート Nttデータ先端技術株式会社

Ibm Watson Api を活用したスマートオフィスソリューション Powered By Ibm Cloud ネットワールド

印刷可能 F5 アタック かわいいフリー素材集 いらすとや

Popular Asciiart Asciiart

アドセンスの審査で記事数はあまり気にしなくていいかもしれない話 出不精の横好き

知っていますか 企業をターゲットにする Ddos攻撃 の脅威と仕組み Iot機器を守るwifiルーターセキュリエ

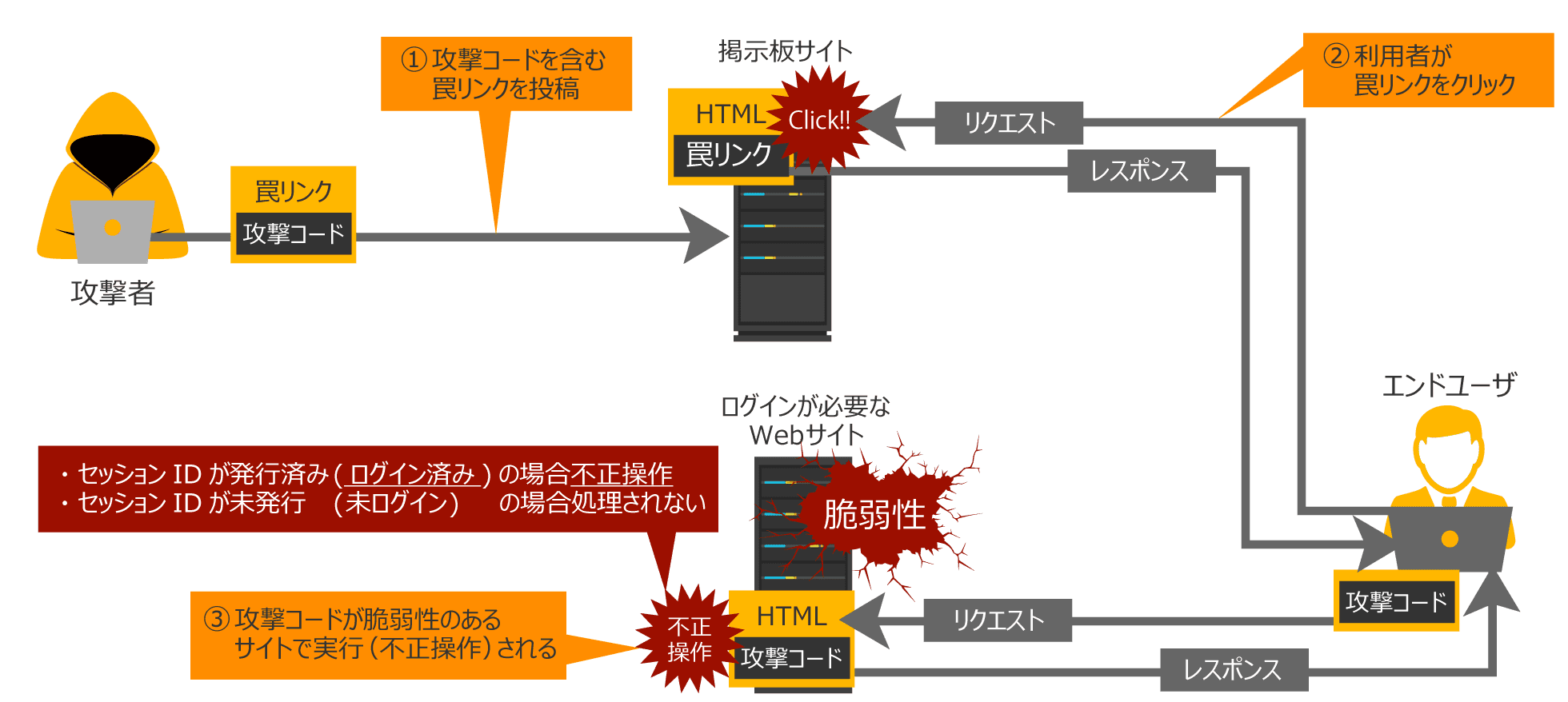

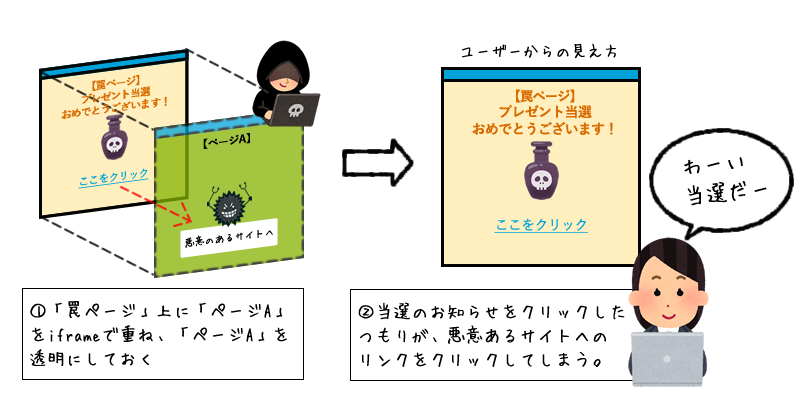

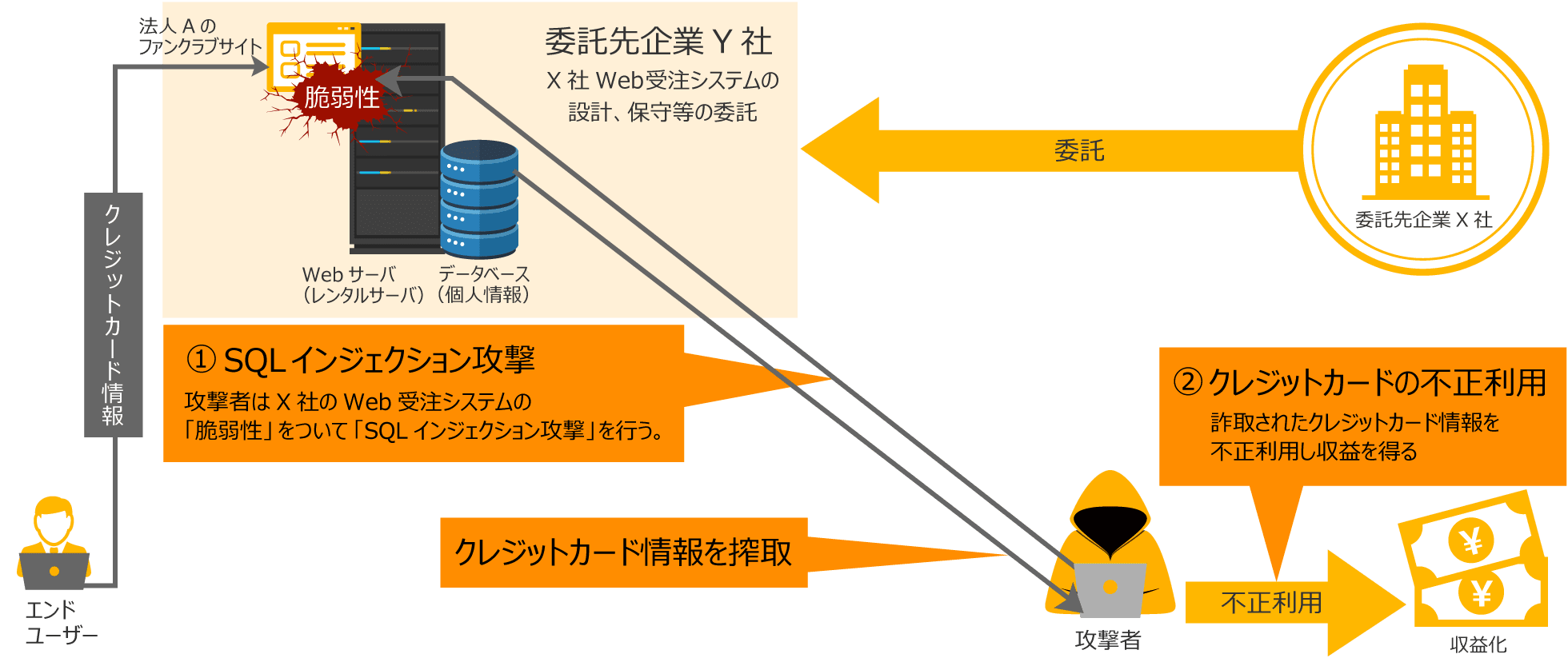

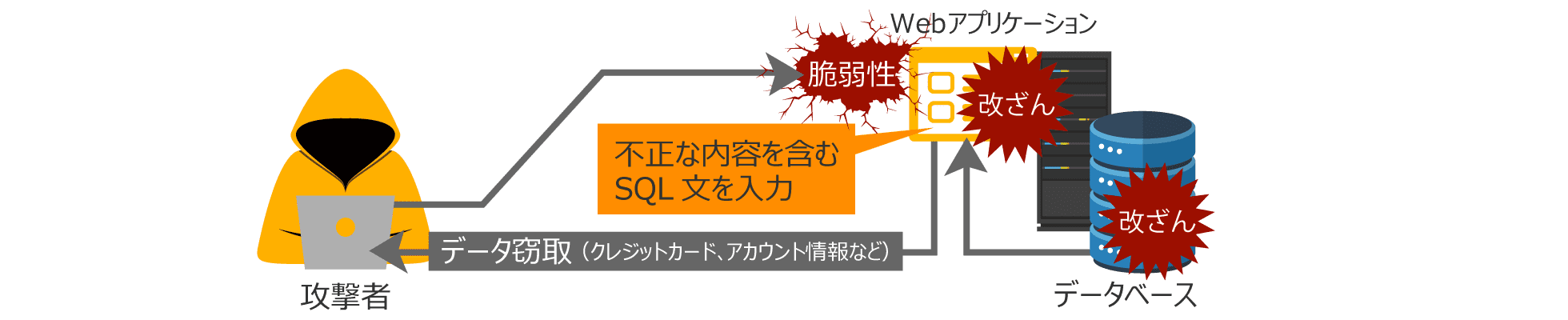

Webシステムのセキュリティ 主な攻撃手法と対策 キュービストブログ

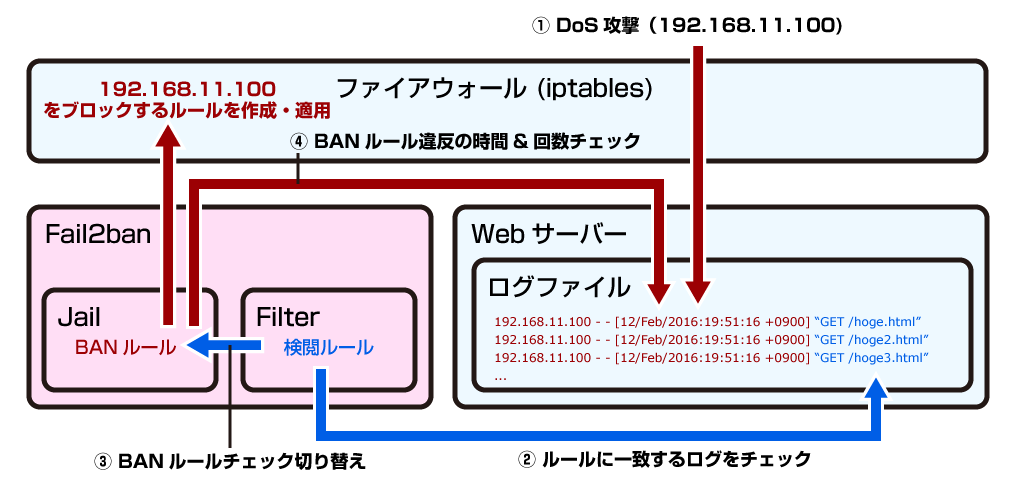

Dos攻撃 Ddos攻撃からサーバーを守る方法 Fail2banのススメ Colori

Dos攻撃 Wikipedia

F5アタックのイラスト かわいいフリー素材集 いらすとや

Webシステムのセキュリティ 主な攻撃手法と対策 キュービストブログ

News Insaneworks Llc

Webシステムのセキュリティ 主な攻撃手法と対策 キュービストブログ

オンライン相談の無料イラスト フリーイラスト素材集 ジャパクリップ

サプライチェーン攻撃のセキュリティ対策は どのような方法があるのか Itコラム アイティーエム株式会社

サクサutm Ss3000 価格はお問合せ下さい

Meltdown And Spectre

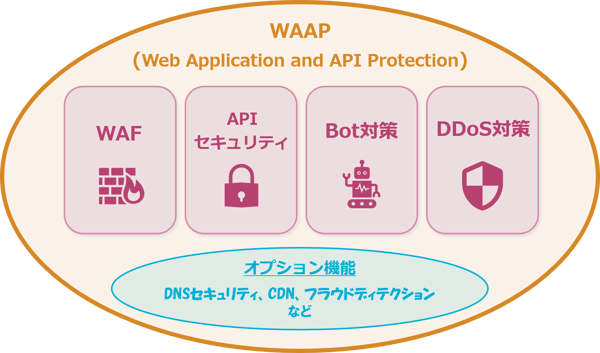

Wafがあるから大丈夫 今求められる Waapとは

Akam アカマイテクノロジーズは誰も知らない世界最大のインターネット企業 It業界の側面から解説します チョコの株式投資diary

ハッカー アイコン フリー素材 4752

Aoe2 ホットキーを有効活用しよう 21 2 23更新 Zumishの外遊び備忘録 自転車と登山 時々釣り

Wafでddos攻撃対策はできるのか セキュリティ対策 Cybersecuritytimes

Meltdown And Spectre

知っていますか 企業をターゲットにする Ddos攻撃 の脅威と仕組み Iot機器を守るwifiルーターセキュリエ

人気ダウンロード F5アタック かわいいフリー素材集 いらすとや

オンプレミス型waf F5 Big Ip Asm 概要 Scsk株式会社

サプライチェーン攻撃のセキュリティ対策は どのような方法があるのか Itコラム アイティーエム株式会社

セキュリティ Qiita

F5アタックのイラスト かわいいフリー素材集 いらすとや

Dos Attack F5 Attack Free Clipart Illustrations Japaclip

Ddos攻撃対策の基本 漫画で分かる F5ネットワークス

Ponsuke Tarou S Blog

Webシステムのセキュリティ 主な攻撃手法と対策 キュービストブログ

Redis Sentinelを運用してみたお話 Gmoメディア エンジニアブログ

Q Tbn And9gcr31dphhmpmzv5hribhzbqcy L8rj Fgc9ag4qciibycxsgyh Usqp Cau

サイバー攻撃とは その種類 事例 対策を把握しよう サイバーセキュリティ Com

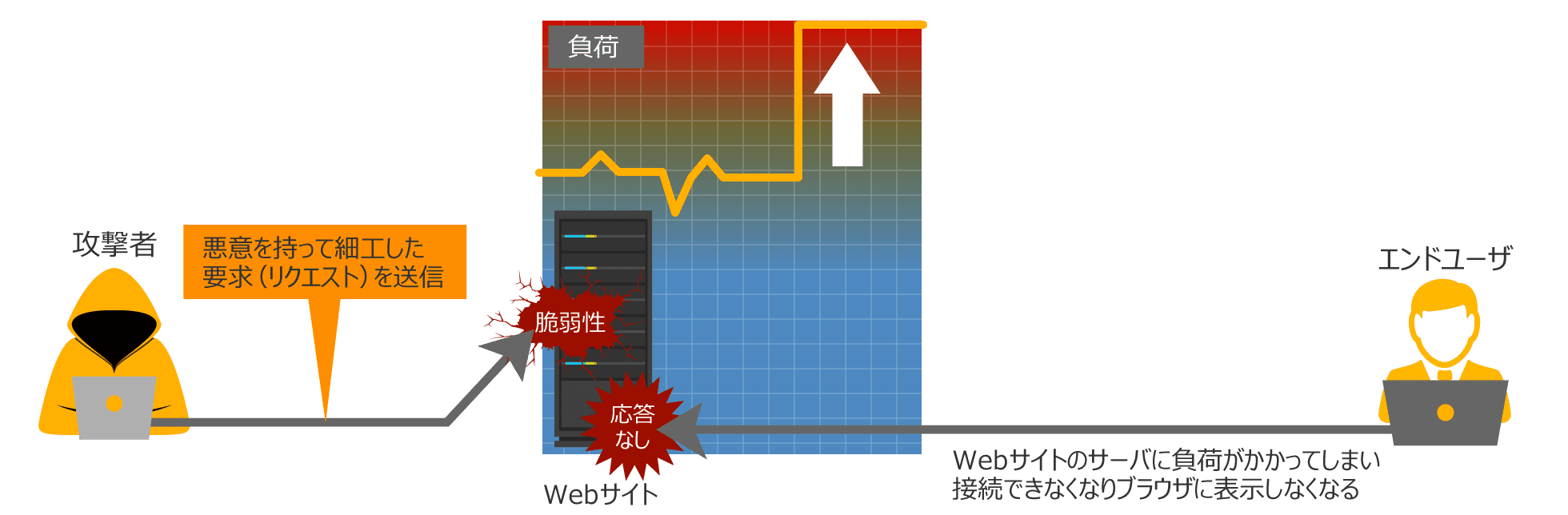

Dos攻撃とddos攻撃はサーバやサイトに大きな負荷をかけてダウンさせるサイバー攻撃です Ponsuke Tarou S Blog

サプライチェーン攻撃のセキュリティ対策は どのような方法があるのか Itコラム アイティーエム株式会社

Dos攻撃とddos攻撃はサーバやサイトに大きな負荷をかけてダウンさせるサイバー攻撃です Ponsuke Tarou S Blog

当選者発表 マスコットで一言大会 Campfire キャンプファイヤー

Ipアドレスについて 学ぼう セキュリティ

セキュリティ Qiita

サイバー攻撃とは その種類 事例 対策を把握しよう サイバーセキュリティ Com

Popular Asciiart Asciiart

Meltdown And Spectre

サービスメニュー 料金 Iijマネージドwafサービス

2

3

2

F5アタックとは F5攻撃 連打は犯罪 その対策方法など解説 サイバーセキュリティ Com

Waf Ddos攻撃にはどう対策する サイト運営に絶対必要なwebセキュリティサービスとは Iij

進化した攻撃ツールによるイミテーションアタックとは F5

Dos Ddos攻撃とは 目的や種類 事例 対策方法を解説 サイバーセキュリティ Com

サプライチェーン攻撃のセキュリティ対策は どのような方法があるのか Itコラム アイティーエム株式会社

謝罪 17年11月1日からxserverへのddos攻撃により当サイトへ接続できない状態でした

Quoraでも超お世話になっているフリー素材 いらすとや 9年間毎日 更新されていたそうですが今後は不定期更新されるそうです 作家のみふねさんにお礼を込めて好きな いらすとや を紹介しませんか Quora

Redis Sentinelを運用してみたお話 Gmoメディア エンジニアブログ

Popular Asciiart Asciiart

ブルートフォースアタック 総当たり攻撃の無料イラスト フリーイラスト素材集 ジャパクリップ

サプライチェーン攻撃のセキュリティ対策は どのような方法があるのか Itコラム アイティーエム株式会社

怖いけど コメが無くとも

Waf L7dos攻撃もブロック F5ネットワークス

Waf L7dos攻撃もブロック F5ネットワークス

Redis Sentinelを運用してみたお話 Gmoメディア エンジニアブログ

オンプレミス型waf F5 Big Ip Asm 概要 Scsk株式会社

Aws Waf Rate Based Rule Rate Based Limitを使って気楽にddos攻撃を防げる Adachin Server Labo

Ponsuke Tarou S Blog

株式会社インフォマート Qiita

Webシステムのセキュリティ 主な攻撃手法と対策 キュービストブログ